Devs

Comprendre, renforcer et prouver la sécurité et la confidentialité de votre appareil

Rencontrez votre assistant de sécurité IA. EDAMAME explique ce qui est risqué sur votre machine, pourquoi c'est important, et comment le corriger immédiatement—sans compromettre vos outils ni prendre vos droits d'administrateur. Générez une preuve de posture signée lorsque des clients ou des équipes le demandent.

Manifeste

Notre manifeste pour les développeurs : Vous êtes l'avenir de la sécurité du SDLC

Chez EDAMAME, nous croyons que les développeurs sont la pierre angulaire de la sécurité du point de terminaison SDLC. Notre objectif est de vous donner les moyens de créer des logiciels sécurisés et résilients sans compromettre votre créativité ou votre productivité.

Fonctionnalités

Transformez votre flux de travail de sécurité

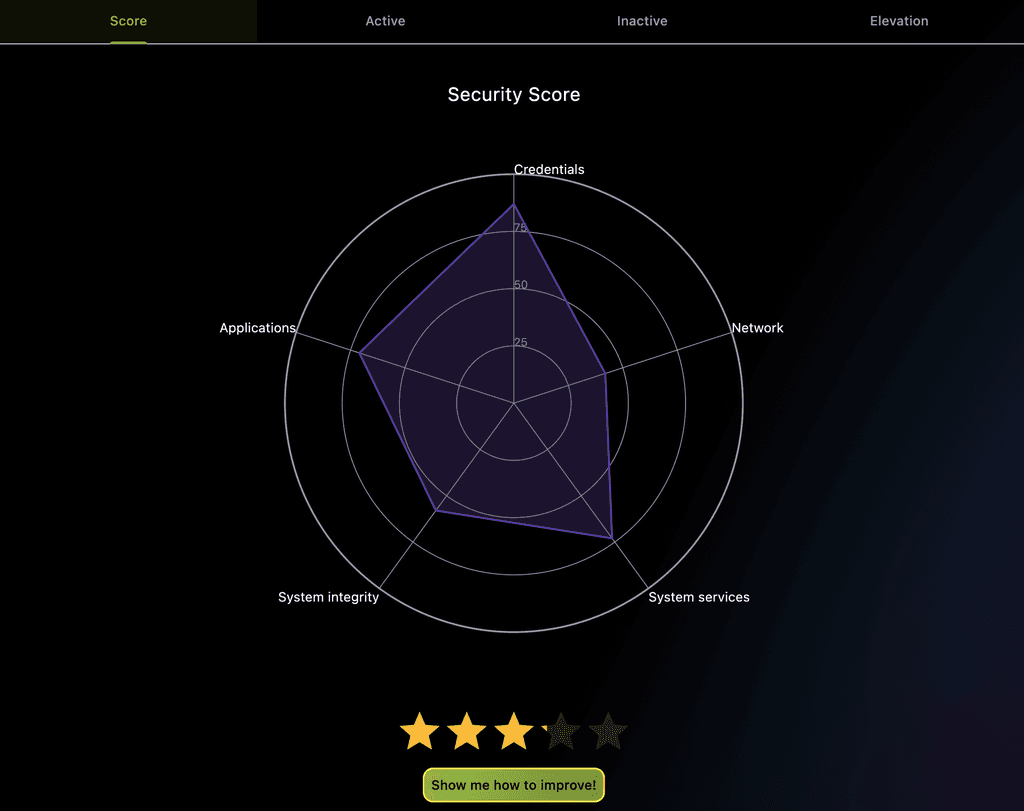

Comprenez la posture de sécurité de votre ordinateur portable ou de votre tablette et prenez un rôle actif dans votre propre protection. Avec EDAMAME Security, vous ne vous contentez pas de voir les risques : un assistant IA vous guide vers des solutions automatisées intelligentes qui les réduisent. Acquérez les connaissances et la confiance nécessaires pour sécuriser votre appareil contre les menaces numériques, vous aligner sur les normes d'entreprise les plus strictes et le faire sans compromettre votre vie privée.

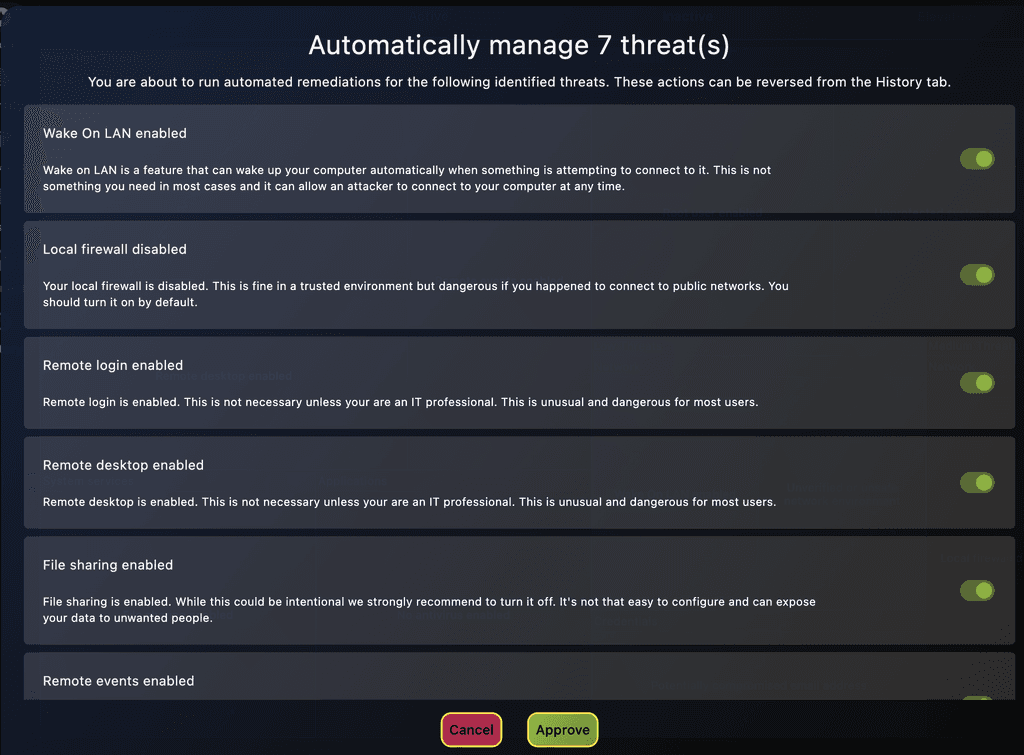

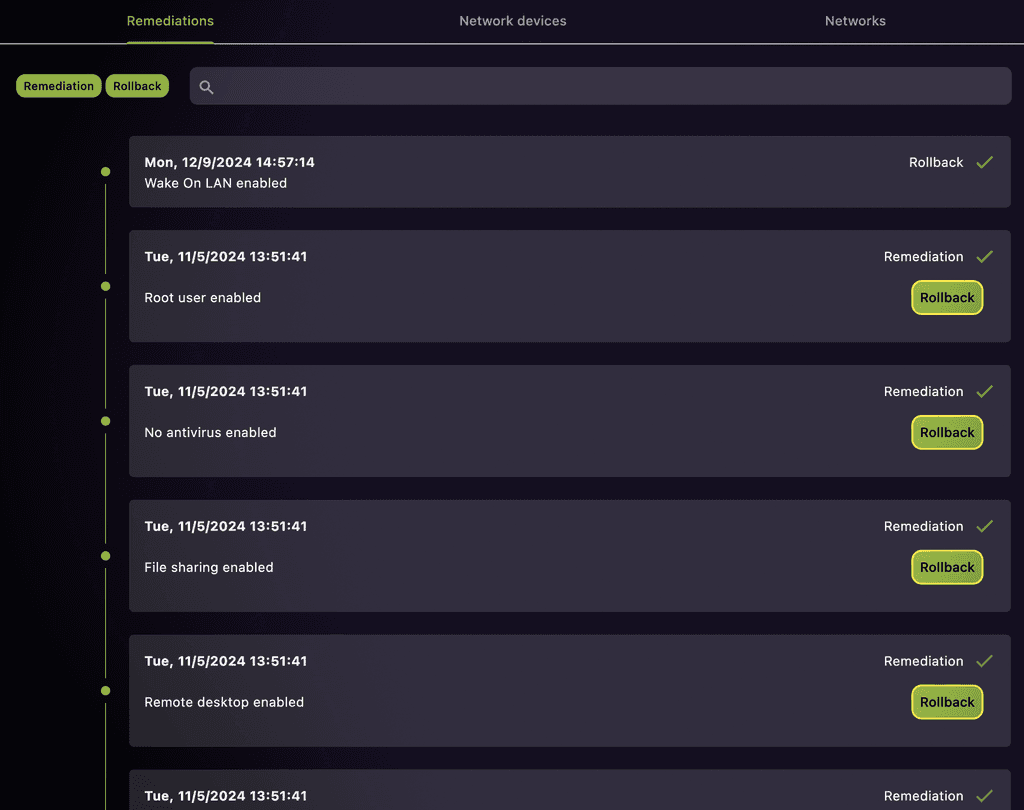

Audit automatisés et durcissement

Contrôles continus par rapport aux meilleures pratiques du système d'exploitation ; remédiations guidées (activer le pare-feu, durcir les services, appliquer des correctifs) avec modifications approuvées par l'utilisateur.

Produire des rapports de conformité signés

Cliquez pour produire des rapports de posture alignés avec l'ISO/SOC pour les clients et les équipes de sécurité. La preuve plutôt que des promesses.

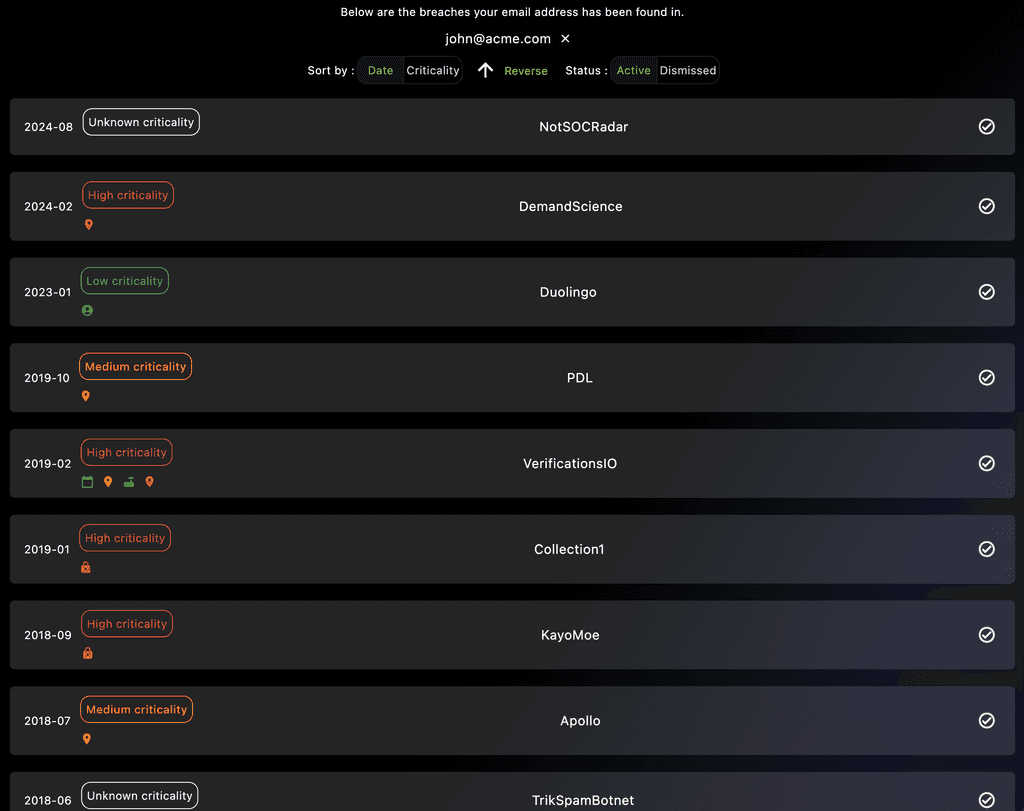

Gestion des violations d'identité améliorée par l'IA

Vérifiez si vos identifiants ont été compromis et recevez une assistance pilotée par l'IA. Restez proactif avec des informations sur les violations de données affectant vos adresses e-mail.

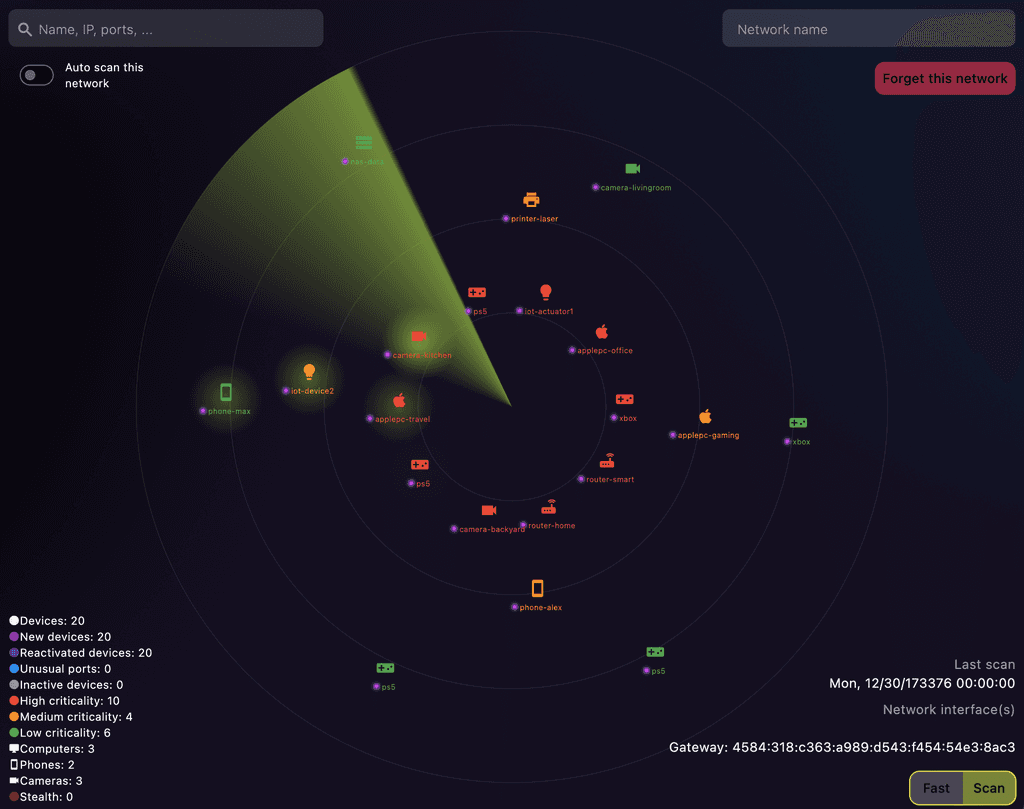

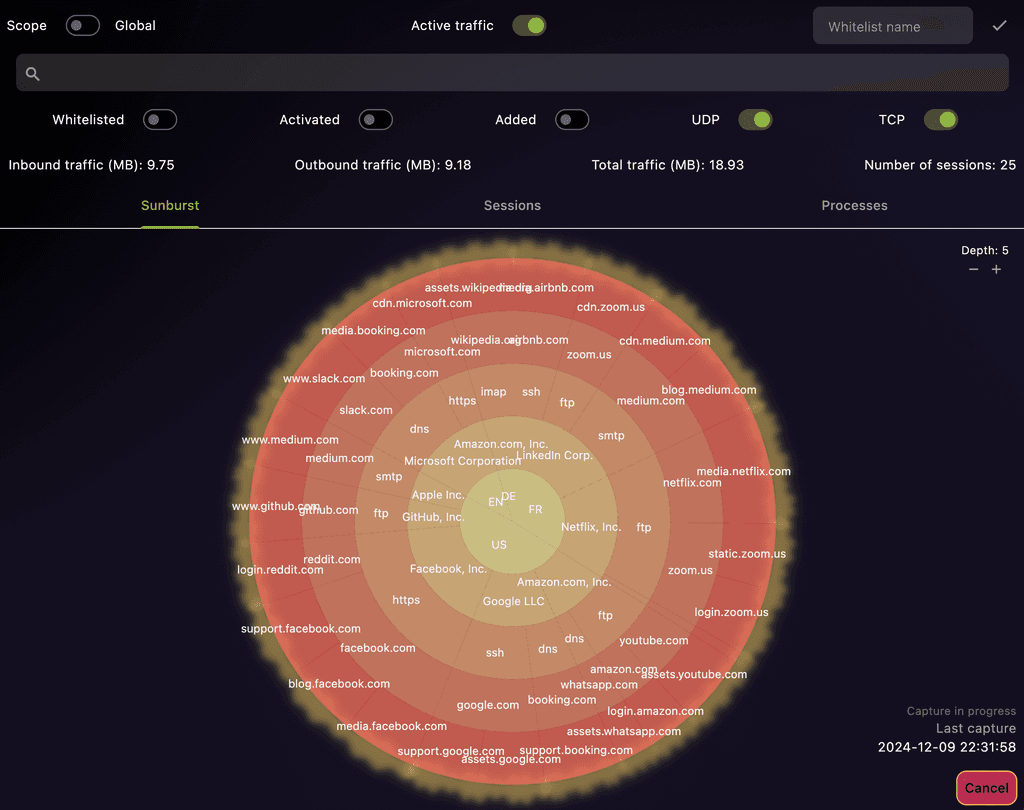

Analyse avancée des réseaux avec IA

Découvrez les voisins, trouvez des services exposés et obtenez des conseils en langage clair pour réduire votre surface d'attaque.

Analyse du trafic réseau au niveau des processus basée sur l'IA et l'apprentissage automatique

Voyez quel processus parle à qui. L'apprentissage automatique signale des anomalies ; l'IA explique le risque potentiel et suggère les prochaines étapes.

Histoire et Rétrogradation

Chaque changement est suivi ; revenez en toute sécurité si nécessaire—vous restez aux commandes.

Qui ?

Pour qui est la sécurité EDAMAME ?

Qu'il soit détenu par l'entreprise, propriété d'un entrepreneur ou BYOD, EDAMAME vous aide à prouver que votre appareil est sûr—avec un coach IA qui vous garde conforme sans vous ralentir.

Témoignages

En tant que développeurs, nous connaissons de première main la lutte pour équilibrer la sécurité et la productivité. Ces témoignages valident notre mission : construire des outils axés sur les développeurs qui protègent sans vous ralentir, en favorisant l'innovation tout en renforçant la sécurité en arrière-plan.